内容转自:https://www.right.com.cn/forum/forum.php?mod=viewthread&tid=315225&page=1,根据自己情况有修改,特此说明。

1、安装wpad包,在线安装就行,是4百多K的,full的那个。

安装完后,在无线设置那里,密码设置就可以设置EAP了(先不要改),但是现在才是开始。

2、安装freeradius3认证服务软件相关的包,一共有29个,总共大概2M大小

建议使用控制台安装,(先opkg update更新源)可以

opkg install freeradius3 freeradius3-common freeradius3-democerts freeradius3-utils freeradius3-mod-always freeradius3-mod-attr-filter freeradius3-mod-chap freeradius3-mod-detail freeradius3-mod-digest freeradius3-mod-eap freeradius3-mod-eap-gtc freeradius3-mod-eap-leap freeradius3-mod-eap-md5

opkg install freeradius3-mod-eap-mschapv2 freeradius3-mod-eap-peap freeradius3-mod-eap-tls freeradius3-mod-eap-ttls freeradius3-mod-exec freeradius3-mod-expiration freeradius3-mod-expr freeradius3-mod-files freeradius3-mod-logintime

opkg install freeradius3-mod-mschap freeradius3-mod-pap freeradius3-mod-passwd freeradius3-mod-preprocess freeradius3-mod-radutmp freeradius3-mod-realm freeradius3-mod-unix

之所以分三次,我记得是一次装不完,可能opkg参数长度有限制。

3、修改freeradius配置

root@LEDE:~# vi /etc/freeradius3/clients.conf

ipaddr = 127.0.0.1 (如果不在同一个设备上,请写ap的ip地址)

secret = testing123

复制代码testing123是设置wpad进程访问认证服务器密码,可以自己修改。

root@LEDE:~# vi /etc/freeradius3/mods-enabled/eap

复制代码这里设置基于802.1x的认证协议类型

找到第一个default_eap_type = md5,改为default_eap_type = peap

3.3

root@LEDE:~# vi /etc/freeradius3/mods-config/files/authorize

这里设置802.11x认证账号,找到bob Cleartext-Password :=处,修改为zhangsan Cleartext-Password := “demima”

Reply-Message := “Hello, %{User-Name}”

zhangsan是用户名,demima是密码。注意要两行前面的#去掉

3.4

控制台运行 root@LEDE:~# radiusd -X

看到Ready to process requests说明安装包,配置没有大问题

如果有问题,查找下缺少的库文件补上就行了。

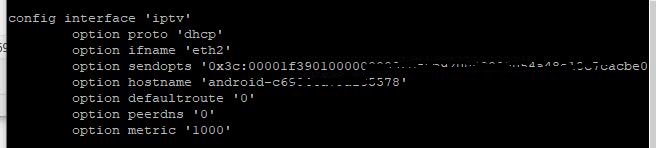

4、修改无线密码配置,如下图

5、手机连接

IOS:

用户名:zhangsan 密码:demima

然后询问证书点接受(信任)

Android:

身份:zhangsan 密码:demima 其余项目不填

部分游戏机、监控等不支持,那就再开一个wpa/wpa2给他们用吧。手机一律eap接入,防止万能钥匙(家里就中过奖,密码被分享出去了……)